AI 에이전트에게 코드 작성을 맡기면 편리하지만, 실수로 API 키를 코드에 하드코딩하거나 민감한 정보를 커밋하는 상황을 어떻게 막을 수 있을까요? 구글이 Gemini CLI에 도입한 “훅(hooks)” 기능은 바로 이런 문제를 해결합니다.

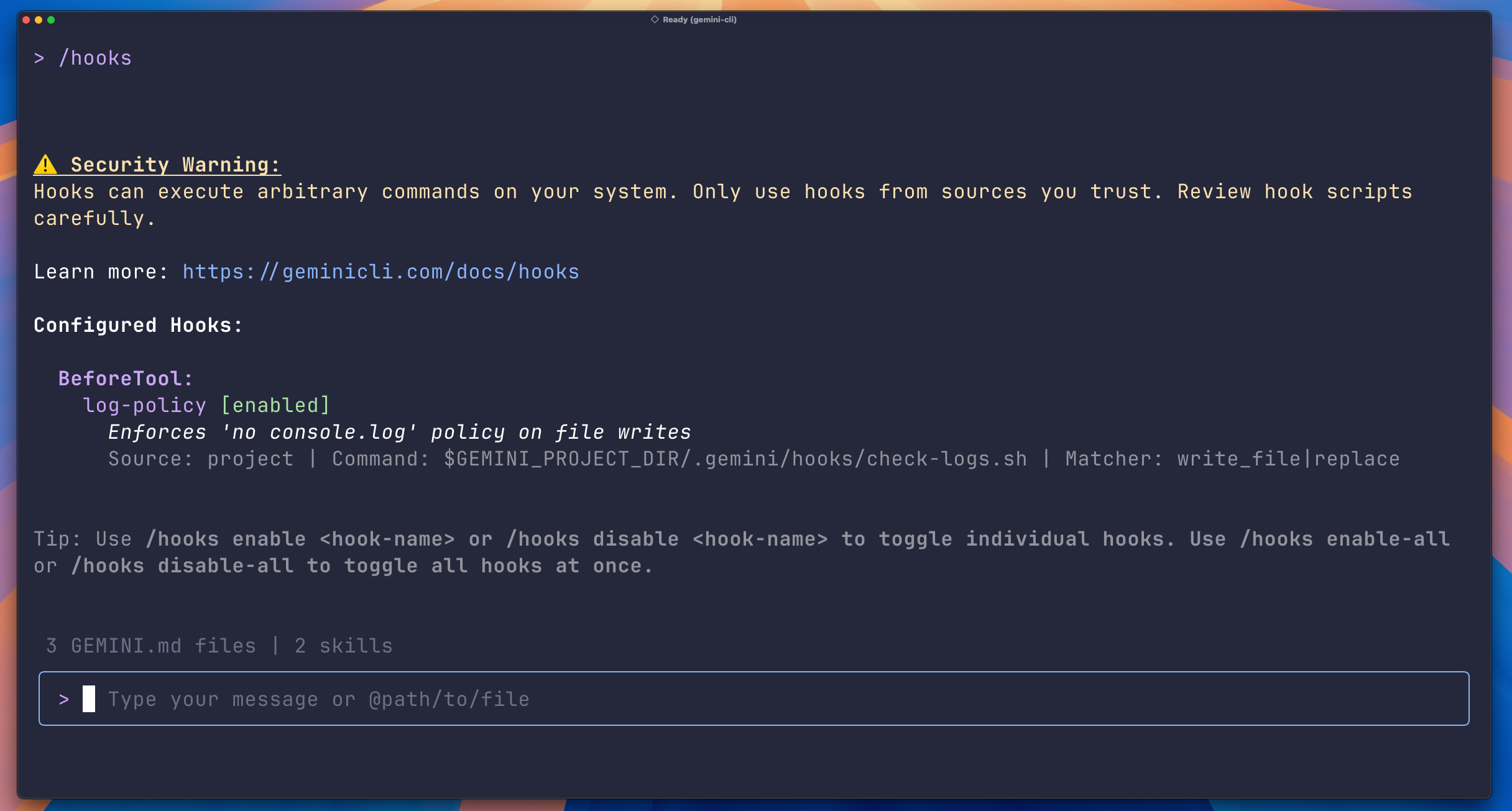

구글은 Gemini CLI에 훅(hooks) 기능을 추가했다고 발표했습니다. 훅은 AI 에이전트가 작동하는 특정 시점에 사용자가 지정한 스크립트를 자동으로 실행해, 소스코드 수정 없이 에이전트 동작을 커스터마이징할 수 있게 합니다. 특히 보안 정책 자동 적용이나 위험 작업 사전 차단 같은 실무적 니즈를 해결하는 데 초점을 맞췄습니다.

출처: Tailor Gemini CLI to your workflow with hooks – Google Developers Blog

AI 에이전트의 딜레마, 자동화와 통제 사이

AI 코딩 도구의 가장 큰 장점은 반복 작업을 자동화해주는 것이지만, 동시에 가장 큰 불안 요소이기도 합니다. 에이전트가 실수로 민감한 정보를 코드에 넣거나, 조직의 보안 정책을 위반하는 코드를 작성할 수 있으니까요. 그렇다고 매번 수동으로 검증하자니 자동화의 의미가 퇴색되죠.

Gemini CLI 훅은 이 딜레마를 해결하는 메커니즘입니다. AI 에이전트가 작동하는 특정 시점마다 자동으로 검증 로직을 실행해, 문제가 있으면 작업을 차단하고 에이전트에게 다시 생각할 기회를 줍니다. 마치 코드 리뷰어처럼 에이전트 뒤에서 조용히 감시하다가 필요할 때만 개입하는 셈이죠.

훅이 작동하는 방식

훅은 Gemini CLI의 “생명주기”에 끼어드는 스크립트입니다. 에이전트가 파일을 쓰려고 할 때, 도구를 실행하려고 할 때, 또는 작업을 완료했을 때 같은 특정 이벤트가 발생하면, CLI는 미리 등록된 훅을 실행합니다.

작동 흐름은 이렇습니다:

- 이벤트 발생: 에이전트가 특정 작업(파일 쓰기, 도구 실행 등)을 시도

- 훅 실행: CLI가 해당 이벤트에 등록된 훅 스크립트를 호출

- 검증 및 결정: 훅이 작업 내용을 분석해 allow(허용) 또는 deny(거부) 반환

- 에이전트 대응: deny를 받으면 에이전트는 작업을 취소하고 이유를 학습

훅은 동기적으로 실행되기 때문에 에이전트는 훅이 완료될 때까지 기다립니다. 이를 통해 사용자의 정책이 항상 존중된다는 걸 보장하죠.

실전 사례: 비밀키 자동 검사

가장 실용적인 활용 예시는 비밀키 유출 방지입니다. BeforeTool 훅을 사용하면 에이전트가 파일을 쓰기 전에 내용을 검사할 수 있습니다.

구글이 제시한 예시 스크립트는 간단합니다. 파일에 쓰려는 내용을 받아서 정규식으로 api_key, password, AWS 액세스 키 패턴 같은 민감한 문자열을 찾습니다. 만약 발견되면 “보안 정책 위반”이라는 이유와 함께 거부 응답을 반환하죠. 에이전트는 이 피드백을 받고 해당 내용을 제거하거나 환경변수로 대체하는 식으로 자체 수정합니다.

설정도 간단합니다. .gemini/settings.json 파일에 어떤 이벤트(예: write_file, replace)에 어떤 훅을 실행할지 명시하면 됩니다. 특정 도구에만 훅을 적용하려면 matcher 속성으로 필터링할 수 있어서, 모든 작업마다 훅을 실행해 성능이 떨어지는 일도 없습니다.

확장을 통한 재사용

흥미로운 점은 훅을 Gemini CLI 확장(extension)으로 배포할 수 있다는 점입니다. 이미 “Ralph 확장”이라는 사례가 등장했는데, AfterAgent 훅을 사용해 에이전트가 작업을 완료했다고 신호를 보내도 강제로 다시 반복 작업에 투입시킵니다. 이를 통해 어려운 문제를 포기하지 않고 계속 시도하는 “끈질긴 에이전트”를 만들 수 있죠.

이런 확장은 한 번 설치하면 수동 설정 없이 바로 작동하기 때문에, 조직 차원에서 표준 보안 정책이나 워크플로우를 팀 전체에 빠르게 배포하는 데도 유용합니다.

AI 에이전트의 신뢰성 강화

훅 기능은 단순히 편의 기능이 아닙니다. AI 에이전트를 실무에 도입할 때 가장 큰 장벽 중 하나가 바로 “신뢰”입니다. 에이전트가 무엇을 할지 예측하기 어렵고, 실수를 할 때 그 영향 범위가 크기 때문이죠.

훅은 이런 불확실성을 줄입니다. 에이전트에게 자유를 주되, 명확한 가드레일을 설치하는 셈입니다. 보안 정책을 자동으로 강제하거나, 특정 패턴의 코드 변경을 사전에 검토하거나, 비용이 많이 드는 작업을 로깅해서 최적화할 수 있죠.

구글은 훅을 v0.26.0 버전부터 기본 활성화했고, 공식 문서에서 작성 가이드와 모범 사례를 제공합니다. AI 에이전트가 더 안전하고 예측 가능하게 작동하길 원하는 개발자라면, 훅 기능을 살펴볼 만한 시점입니다.

참고자료:

답글 남기기