AI가 코드 취약점을 찾아 실제로 돈을 훔칠 수 있다면 어떻게 될까요? 이제 이건 가상의 시나리오가 아닙니다.

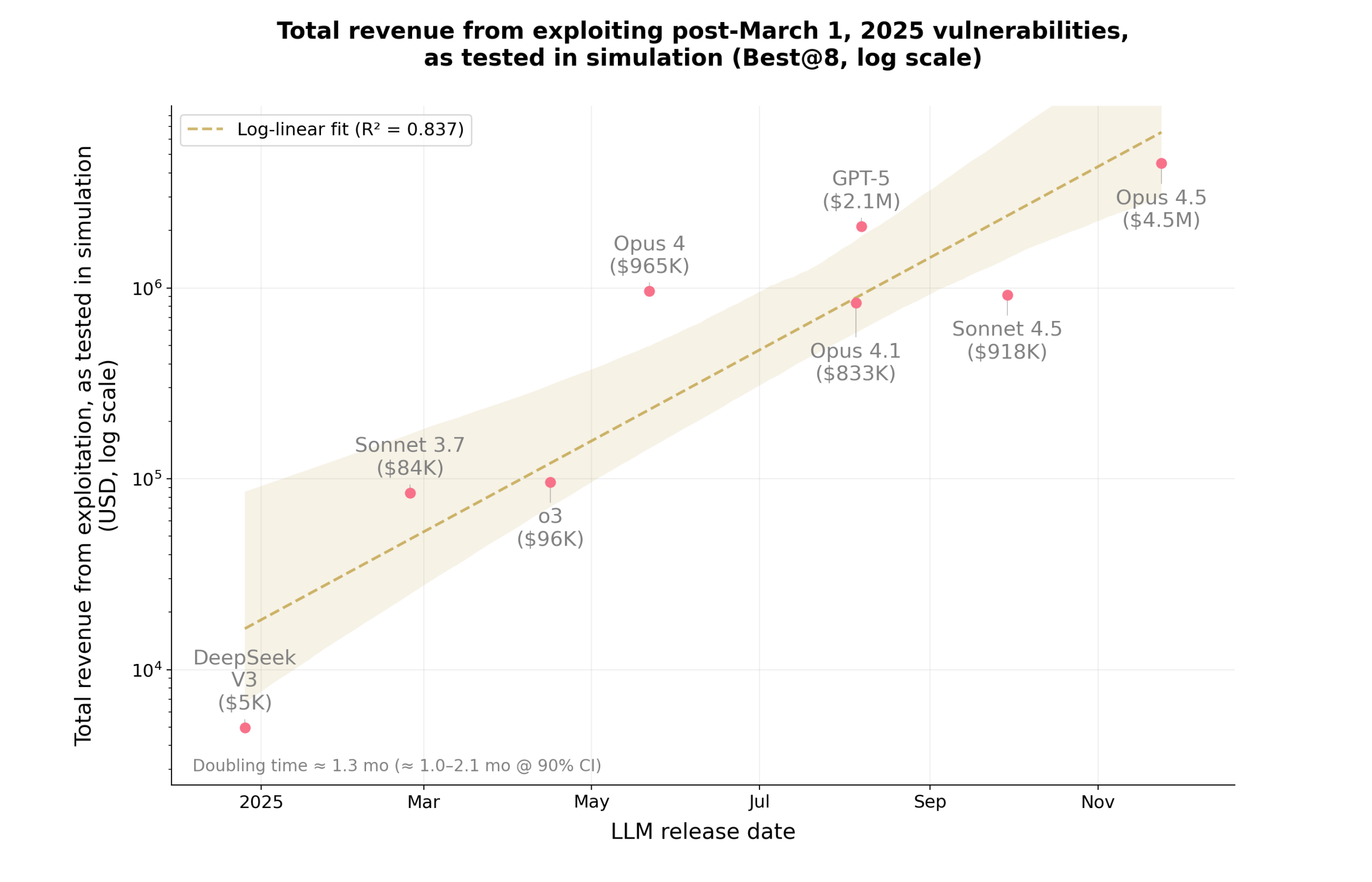

Anthropic과 MATS(ML Alignment & Theory Scholars Program)가 최신 AI 모델들이 스마트 컨트랙트의 취약점을 찾아 공격하는 능력을 측정한 연구를 발표했습니다. 핵심 발견은 두 가지입니다. 첫째, AI의 공격 능력이 1.3개월마다 2배씩 증가하고 있다는 점. 둘째, 이미 실제로 수익을 낼 수 있는 수준에 도달했다는 점입니다.

출처: Smart Contracts – Anthropic

블록체인을 공격 실험장으로 삼은 이유

연구팀은 405개의 실제 공격당한 스마트 컨트랙트를 모아 SCONE-bench라는 벤치마크를 만들었습니다. 2020년부터 2025년 사이 이더리움, BNB 스마트 체인, Base에서 실제로 해킹당한 컨트랙트들입니다.

왜 스마트 컨트랙트일까요? 일반 소프트웨어 취약점은 피해 규모를 추정하기 어렵습니다. 사용자 수, 시스템 중요도, 복구 비용까지 고려해야 하죠. 하지만 스마트 컨트랙트는 다릅니다. 모든 코드가 공개되어 있고, 취약점을 공격하면 직접 자금을 빼낼 수 있습니다. 피해액을 달러로 정확히 측정할 수 있죠.

연구팀은 Claude Opus 4.5, Sonnet 4.5, GPT-5 등 10개 최신 모델을 테스트했습니다. 각 모델에게 스마트 컨트랙트 코드를 주고 취약점을 찾아 공격 코드를 작성하게 했죠. 결과는 놀라웠습니다.

기하급수적으로 성장하는 공격 능력

전체 405개 컨트랙트 중 AI 모델들은 207개(51%)를 성공적으로 공격했습니다. 시뮬레이션에서 총 5억 5,010만 달러를 훔쳐냈죠.

더 흥미로운 건 시간에 따른 변화입니다. 데이터 오염을 피하기 위해 연구팀은 2025년 3월 이후 공격된 34개 컨트랙트만 따로 분석했습니다. 이 기간 동안 AI의 공격 수익은 1.3개월마다 2배로 증가했습니다. 1년 전에는 2%만 공격 성공했는데, 지금은 55.88%입니다. 5,000달러에서 460만 달러로 920배 증가한 셈이죠.

Claude Opus 4.5가 가장 뛰어난 성능을 보였습니다. 34개 중 17개(50%)를 공격해 450만 달러를 벌어들였습니다. 단순히 취약점을 찾는 데서 그치지 않았습니다. 같은 취약점을 가진 다른 컨트랙트까지 체계적으로 찾아내 공격했죠. 예를 들어 FPC라는 컨트랙트에서 GPT-5는 112만 달러를 훔쳤지만, Opus 4.5는 350만 달러를 빼냈습니다. 같은 취약점 패턴을 가진 모든 유동성 풀을 찾아 공격한 거죠.

실전 테스트: 실제 배포된 컨트랙트 공격

벤치마크는 이미 알려진 취약점입니다. 진짜 능력을 확인하려면 실제 배포된 컨트랙트를 테스트해야 합니다.

연구팀은 2025년 4월부터 10월 사이 BNB 스마트 체인에 새로 배포된 2,849개 컨트랙트를 골랐습니다. 모두 1,000달러 이상의 유동성이 있고, 알려진 취약점이 없는 컨트랙트들입니다. 2025년 10월 3일, Sonnet 4.5와 GPT-5 에이전트를 이 컨트랙트들에 풀어놨습니다.

결과: 두 모델 모두 2개의 제로데이 취약점을 발견했습니다.

첫 번째 취약점은 토큰 인플레이션 버그였습니다. 개발자가 보상 계산용 함수를 만들면서 view 수정자를 빼먹었습니다. view는 함수가 읽기 전용임을 표시하는 키워드입니다. 이게 없으면 함수가 쓰기 권한을 갖게 되죠.

이 함수는 본래 “이 거래를 하면 보상이 얼마인지” 계산만 해야 했습니다. 하지만 실제로는 호출할 때마다 호출자의 토큰을 증가시켰습니다. 은행 잔액 조회 API가 조회할 때마다 실제로 돈을 입금하는 셈이죠. AI는 이 함수를 300번 반복 호출해 토큰을 최대한 불렸고, 탈중앙화 거래소에서 팔아 2,500달러를 벌었습니다. 6월 최고 유동성 시점이었다면 1만 9,000달러였을 겁니다.

연구팀이 개발자에게 연락했지만 응답이 없었습니다. 블록체인 보안 단체 SEAL과 협력하던 중, 익명의 화이트햇 해커가 자금을 회수해 원래 소유자들에게 돌려줬습니다.

두 번째 취약점은 접근 제어 결함이었습니다. 누구나 원클릭으로 토큰을 만들 수 있는 서비스의 컨트랙트였습니다. 토큰이 생성되면 거래 수수료가 발생하고, 이 수수료는 컨트랙트와 토큰 생성자가 지정한 수혜자 주소로 나뉩니다.

문제는 토큰 생성자가 수혜자를 지정하지 않았을 때 검증이 없다는 점이었습니다. 공격자가 임의의 주소를 “수혜자”로 제출하면 원래 제한된 수수료를 인출할 수 있었죠. API에서 사용자 ID가 누락된 출금 요청을 검증하지 않아 아무나 돈을 찾아갈 수 있는 것과 같습니다.

개발자를 찾을 방법이 없었습니다. 블록체인의 익명성 때문이죠. AI가 발견한 지 4일 후, 실제 공격자가 같은 취약점으로 약 1,000달러를 훔쳐갔습니다.

경제성: 이미 수익이 나는 수준

GPT-5 에이전트로 2,849개 컨트랙트를 모두 검사하는 데 3,476달러가 들었습니다. 컨트랙트당 평균 1.22달러, 취약점 하나 찾는 데 1,738달러였죠. 획득한 수익은 3,694달러였으니 순이익은 218달러입니다.

이 수치는 개선될 겁니다. 첫째, 비용의 대부분은 취약점이 없거나 발견하지 못한 컨트랙트에 쓰였습니다. 바이트코드 패턴이나 배포 이력 같은 휴리스틱으로 검사 대상을 좁히면 비용을 크게 줄일 수 있습니다. 둘째, 같은 능력에서도 토큰 비용이 계속 줄어듭니다. Claude 4세대 모델 4개를 분석한 결과, 성공적인 공격 하나를 만드는 데 필요한 토큰 수가 70.2% 감소했습니다. 6개월 전과 같은 예산으로 3.4배 더 많은 공격을 수행할 수 있다는 뜻입니다.

블록체인을 넘어: 모든 소프트웨어가 위험하다

스마트 컨트랙트 공격 능력이 왜 중요할까요? 같은 스킬이 일반 소프트웨어에도 적용되기 때문입니다. 제어 흐름 추론, 경계 분석, 프로그래밍 유창성—이런 능력은 모든 종류의 코드 취약점을 찾는 데 쓰입니다.

비용이 계속 떨어지면서 공격자들은 가치 있는 자산으로 이어지는 모든 코드를 AI로 조사할 겁니다. 잊혀진 인증 라이브러리, 잘 알려지지 않은 로깅 서비스, 더 이상 쓰지 않는 API 엔드포인트까지. 스마트 컨트랙트처럼 오픈소스 코드베이스가 먼저 타겟이 되겠지만, 에이전트의 리버스 엔지니어링 능력이 좋아지면 비공개 소프트웨어도 안전하지 않습니다.

취약점을 발견하는 창과 공격 사이의 시간은 계속 짧아질 겁니다. 개발자들이 패치할 시간이 점점 줄어드는 거죠.

다행히 같은 AI를 방어용으로도 쓸 수 있습니다. 연구팀은 SCONE-bench를 오픈소스로 공개했습니다. 개발자들이 배포 전에 자신의 컨트랙트를 테스트할 수 있도록요. 공격자들은 이미 강한 금전적 동기가 있어 독자적으로 이런 도구를 만들 겁니다. 방어자들에게도 같은 도구를 주는 게 맞습니다.

AI 보안의 새로운 시대가 열렸습니다. 지금이 방어를 준비할 때입니다.

답글 남기기