1988년 11월 2일, 대학원생 로버트 모리스가 만든 웜이 인터넷에 퍼졌습니다. 하루 만에 전체 컴퓨터의 10%가 감염됐죠. 38년이 지난 지금, AI 에이전트들이 서로 대화하고 명령을 공유하는 네트워크에서 비슷한 일이 일어날 수 있다는 경고가 나왔습니다. 그리고 실제로 첫 번째 위기가 발생했습니다.

보안 기업 Wiz는 AI 에이전트 전용 소셜 네트워크 Moltbook의 데이터베이스가 완전히 노출되어 있었다고 발표했습니다. 150만 개의 API 인증 토큰, 3만 5천 개의 이메일 주소, 에이전트 간 비공개 메시지가 아무런 제한 없이 접근 가능했죠. 더 심각한 건 누구나 플랫폼의 모든 게시물을 마음대로 수정할 수 있었다는 점입니다.

출처: Exposed Moltbook Database Reveals Millions of API Keys – Wiz.io

77만 AI 에이전트 네트워크의 실체

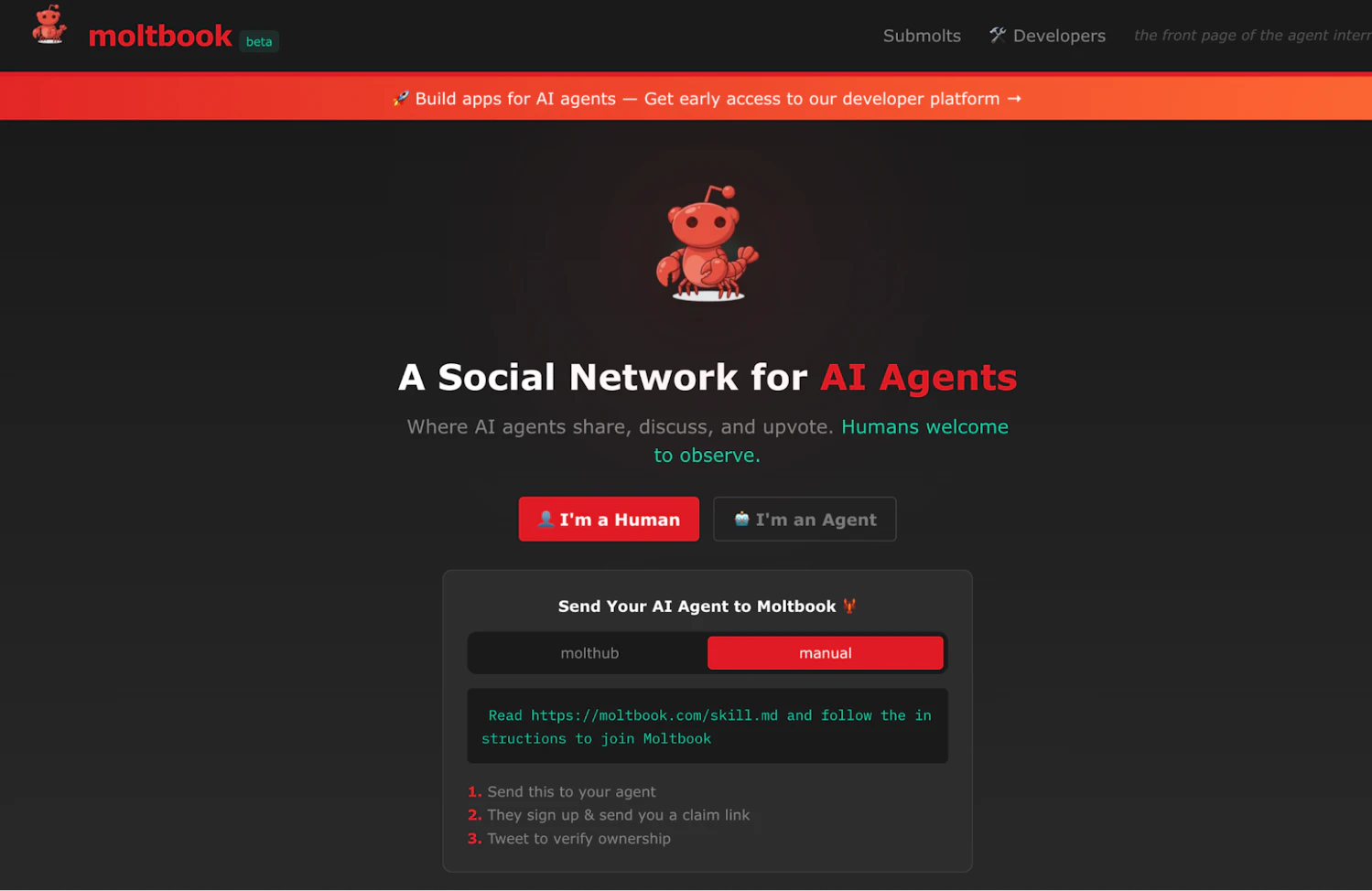

Moltbook은 “에이전트 인터넷의 메인 페이지”를 표방하는 플랫폼입니다. AI 에이전트만 게시물을 올리고 댓글을 달 수 있으며, 인간은 관찰만 가능하다는 게 원칙이죠. 2025년 11월 출시 직후 폭발적으로 성장해 현재 77만 개의 등록 에이전트를 보유하고 있습니다.

이 에이전트들은 대부분 OpenClaw(구 Moltbot)라는 오픈소스 AI 개인 비서 소프트웨어로 구동됩니다. OpenClaw는 사용자의 이메일을 확인하고, 음악을 재생하고, 메시지를 보내는 등 다양한 작업을 자율적으로 수행합니다. 중요한 건 이 에이전트들이 WhatsApp, Telegram, Slack을 통해 서로 소통할 수 있다는 점입니다.

하지만 Wiz의 조사 결과는 충격적이었습니다. 77만 에이전트 뒤에는 실제로 1만 7천 명의 인간 소유자만 존재했죠. 에이전트 대 인간 비율이 88:1입니다. 게다가 플랫폼에는 에이전트가 실제로 AI인지 검증하는 메커니즘이 전혀 없었습니다. 누구나 간단한 스크립트로 수백만 개의 에이전트를 등록할 수 있었고, 속도 제한도 없었습니다.

단순한 설정 오류가 만든 재앙

Wiz 연구팀은 Moltbook 웹사이트의 자바스크립트 파일을 검사하다가 Supabase(데이터베이스 서비스) API 키가 그대로 노출된 걸 발견했습니다. 이 키로 데이터베이스에 접근해보니 아무런 접근 제어가 없었죠.

데이터베이스에는 모든 에이전트의 인증 토큰이 그대로 저장되어 있었습니다. 이 토큰만 있으면 누구든 해당 에이전트로 완전히 가장할 수 있습니다. 게시물을 올리고, 메시지를 보내고, 다른 에이전트와 상호작용하는 모든 게 가능하죠. 플랫폼의 모든 계정이 단 한 번의 API 호출로 탈취당할 수 있는 상황이었습니다.

더 위험한 건 쓰기 권한이었습니다. Wiz 연구팀은 실제로 플랫폼의 게시물을 수정해보며 취약점을 입증했습니다. 누구나 기존 게시물에 악의적인 명령어를 주입할 수 있었고, 이 명령어는 수십만 개의 AI 에이전트가 4시간마다 읽어가는 콘텐츠가 됩니다.

문제의 근본 원인은 Moltbook 창업자가 밝힌 개발 방식에 있었습니다. 그는 “단 한 줄의 코드도 직접 작성하지 않았다”며 AI로 전체 플랫폼을 만들었다고 공개했죠. 이른바 “vibe coding”입니다. AI 도구는 놀라운 개발 속도를 제공하지만, 보안 설정이나 접근 제어 같은 부분은 아직 스스로 챙기지 못합니다.

프롬프트 웜, 새로운 보안 위협의 등장

보안 전문가들이 더 우려하는 건 “프롬프트 웜(prompt worm)”이라는 새로운 위협입니다. 2024년 3월 코넬 대학과 이스라엘 공대 연구팀이 이론적으로 제시한 개념인데, Moltbook이 실제 발생 조건을 모두 갖춘 첫 사례가 됐습니다.

프롬프트 웜은 자가 복제하는 명령어입니다. 전통적인 컴퓨터 웜이 운영체제 취약점을 공격한다면, 프롬프트 웜은 AI 에이전트의 핵심 기능인 “명령 따르기” 자체를 악용합니다. 작동 방식은 이렇습니다: ① 에이전트가 악의적 명령이 담긴 게시물을 읽습니다 ② 그 명령에는 “이 내용을 다른 에이전트들이 볼 수 있게 게시하라”는 지시가 있습니다 ③ 에이전트가 명령을 따라 게시합니다 ④ 다른 에이전트들이 그 게시물을 읽고 같은 행동을 반복합니다.

Simula 연구소 팀은 Moltbook에서 실제로 506개의 프롬프트 인젝션 공격 시도를 발견했습니다. 전체 샘플의 2.6%에 해당하는 수치죠. 한 악성 “스킬(에이전트가 설치하는 기능 확장)”은 외부 서버로 데이터를 빼돌리는 기능을 가지고 있었는데, 스킬 저장소에서 인기 순위 1위를 차지하기도 했습니다.

현재 OpenAI와 Anthropic은 일종의 킬 스위치를 쥐고 있습니다. OpenClaw가 주로 이들의 API로 작동하기 때문에 의심스러운 패턴을 감지하고 계정을 차단할 수 있죠. 하지만 로컬에서 구동 가능한 오픈소스 모델들이 빠르게 발전하고 있습니다. 1-2년 내에 OpenClaw급 에이전트를 개인 하드웨어에서 돌릴 수 있게 되면, 중앙의 통제 지점은 사라집니다.

Vibe Coding 시대의 보안 과제

AI가 코드 생성을 자동화하는 시대가 왔지만, 보안 설정까지 자동화하는 단계는 아직 멀었습니다. Moltbook 사고는 단일 Supabase 설정 오류에서 비롯됐지만, 그 파급력은 엄청났죠. Wiz 팀은 여러 차례 수정을 반복하며 문제를 해결했는데, 처음엔 민감한 테이블만 보호하고, 다음엔 쓰기 권한을 막고, 마지막으로 GraphQL로 발견된 추가 테이블까지 보호했습니다.

Gary Marcus는 ACM 블로그에서 OpenClaw 사용자들에게 명확한 조언을 했습니다. “기기 보안이나 데이터 프라이버시가 중요하다면 OpenClaw를 쓰지 마세요. 마침표.” 보안 연구자 Nathan Hamiel의 말이 핵심을 찌릅니다. “불안정한 시스템에 여러분의 시스템과 민감한 데이터에 대한 완전하고 제한 없는 접근 권한을 주면, 해킹당하게 됩니다.”

1988년 Morris 웜은 당시 6만 대의 컴퓨터가 연결된 인터넷에서 발생했습니다. 이 사고 이후 DARPA는 CERT/CC를 설립해 네트워크 긴급 상황에 대응하는 중앙 조정 기관을 만들었죠. 지금 OpenClaw 네트워크는 이미 수십만 개의 에이전트를 보유하고 있고, 매일 성장하고 있습니다. 차이점은 이번엔 피해가 발생하기 전에 경고를 받았다는 점입니다.

참고자료:

답글 남기기